Токен хак - это специальный инструмент, который позволяет изменить определенные параметры в игре или приложении для получения преимуществ. Создание собственного токена хака может быть интересным и веселым процессом, однако требует некоторых навыков программирования и знания основных принципов взлома игр.

Первым шагом в создании токена хака является анализ игры или приложения, которое вы хотите взломать. Изучите, какие параметры могут быть изменены, и как это может повлиять на игровой процесс. Например, вы можете изменить количество ресурсов, очков или жизней персонажа.

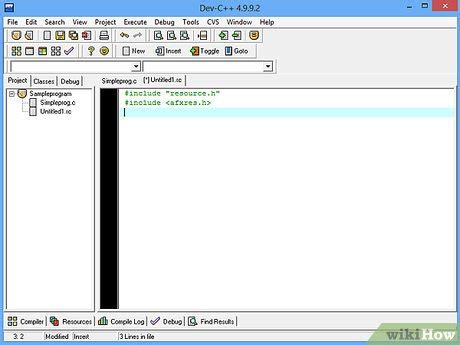

Далее, вам потребуется программировать токен хак. Для этого вы можете использовать различные языки программирования, такие как Python, C++ или Java. Необходимо изучить основы выбранного языка и научиться создавать простые программы.

После того, как вы создали основу для токена хака, вам нужно научиться взаимодействовать с игрой или приложением. Для этого вы можете использовать специальные инструменты или библиотеки, которые позволяют взаимодействовать с исполняемым файлом игры или изменять определенные параметры в памяти компьютера.

Теперь вы готовы приступить к созданию собственного токена хака! Запускайте программу, взаимодействуйте с игрой или приложением и наслаждайтесь новыми возможностями, которые вы создали самостоятельно. Однако помните, что использование токена хака может быть нарушением правил разработчика, поэтому будьте осторожны и не злоупотребляйте своими новыми возможностями.

Как получить токен для взлома

Для успешного взлома системы необходимо обладать токеном, который предоставляет доступ к защищенным данным и функциям. Получение такого токена может быть сложной задачей, требующей знания уязвимостей исследуемой системы, а также квалифицированных навыков взлома.

Одним из способов получения токена для взлома является анализ защищенного приложения или веб-сайта. Часто разработчики оставляют слабые места в безопасности, позволяющие злоумышленникам получить доступ к токену. Для этого необходимо:

- Изучить структуру приложения или веб-сайта;

- Анализировать код и процессы авторизации, регистрации и восстановления пароля;

- Искать ошибки, которые могут привести к утечке токена;

- Эксплуатировать найденные уязвимости для получения токена.

Кроме того, существуют различные инструменты и программы, которые автоматизируют процесс получения токена для взлома. Однако, использование таких инструментов требует достаточного уровня знаний и опыта в области взлома, а также соблюдения законодательства.

Важно отметить, что попытка взлома системы без разрешения может являться преступлением и приводить к ответственности по закону. Использование полученного токена для несанкционированного доступа также является незаконным.

Попытка взлома представляет угрозу для безопасности и конфиденциальности пользователей, а также может привести к серьезным последствиям для владельцев взламываемых систем. Поэтому соблюдение этических принципов и законов является обязательным при работе с токенами и системами защиты.

Найдите уязвимость в системе

Для успешного создания хакера токена необходимо сперва найти уязвимость в системе. Это может быть любая слабость или недостаток в безопасности, который может быть использован злоумышленником для получения несанкционированного доступа или выполнения вредоносных действий.

Существует несколько путей, по которым можно искать уязвимости в системе:

1. Анализ исходного кода - изучение программного кода приложения или веб-сайта для поиска потенциальных уязвимостей, таких как некорректная обработка входных данных или отсутствие проверок безопасности.

2. Тестирование на проникновение - проведение специально разработанных тестовых сценариев, чтобы определить, сможет ли злоумышленник проникнуть в систему или выполнить определенные действия с учетом ее текущих настроек безопасности.

3. Использование инструментов для сканирования уязвимостей - существуют специальные программы, которые автоматически сканируют систему и ищут уязвимости, например, открытые порты, слабые пароли или уязвимости в установленных приложениях.

Важно отметить, что поиск и эксплуатация уязвимостей без разрешения владельца системы является незаконной и недопустимой практикой. Это может привести к юридическим последствиям, таким как уголовное преследование и наказание за нарушение законодательства о компьютерной безопасности.

Если вы заинтересованы в тестировании на проникновение или поиске уязвимостей в системе, вам следует обратиться к специалистам в области информационной безопасности или получить соответствующие разрешения и договоренности с владельцем системы.

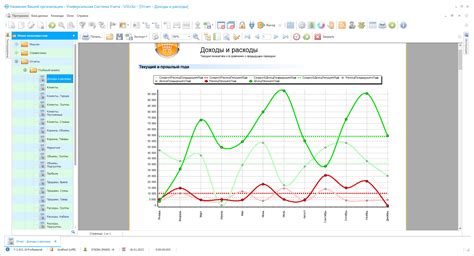

Воспользуйтесь программами для анализа

Для успешного создания токена хака рекомендуется использовать специальные программы для анализа кода и обнаружения уязвимостей.

Программы для анализа могут помочь в идентификации потенциальных слабых мест в коде, которые могут быть использованы для хакерских атак. Они способны находить уязвимости в коде, такие как неправильное использование авторизации и аутентификации, небезопасные хранилища данных, уязвимости, связанные с сетевыми протоколами, и многое другое.

Программы для анализа предоставляют детальные отчеты об обнаруженных уязвимостях, а также предлагают рекомендации по устранению этих проблем. Они помогают разработчикам и специалистам по безопасности создавать более защищенный код и своевременно устранять потенциальные уязвимости.

Использование программ для анализа поможет не только защитить созданный токен хак от возможных атак, но и повысит общую безопасность всей системы.

Проведите тестовый взлом

Перед тем, как начать разработку своего токена хак, необходимо провести тестовый взлом, чтобы убедиться в его безопасности. Взлом может быть полезен, чтобы выявить уязвимости и ошибки в коде и системе. Ниже представлены шаги, которые помогут вам провести тестовый взлом:

- Изучите код системы: внимательно просмотрите исходный код системы, чтобы понять, как она работает. Обратите внимание на уязвимые места и возможные слабые точки.

- Анализируйте входные данные: проверьте, как система обрабатывает и валидирует входные данные. Попытайтесь ввести некорректные или вредоносные данные, чтобы узнать, как система реагирует на них.

- Проверьте механизм аутентификации: протестируйте механизм аутентификации системы, попытавшись войти под разными пользователями. Убедитесь, что пароль хранится в зашифрованном виде и что система не подвержена атакам перебора паролей.

- Исследуйте возможности уязвимости: попытайтесь найти возможные уязвимости, такие как SQL-инъекции, межсайтовый скриптинг (XSS), подделка запросов между сайтами (CSRF) и другие. Проверьте, есть ли неправильные проверки при передаче данных через сеть и возможность включения удаленного кода.

- Оцените защиту данных: убедитесь, что ваши пользовательские данные защищены адекватными мерами безопасности, такими как хэширование паролей, шифрование данных и контроль доступа.

- Проверьте контроль доступа: убедитесь, что система обеспечивает правильный контроль доступа для разных пользователей. Проверьте, есть ли проблемы с повышением привилегий или с нарушением прав доступа.

- Тестируйте на разных платформах и браузерах: проверьте, что ваша система работает корректно на разных платформах и в разных браузерах. Убедитесь, что все функциональные возможности доступны и не ведут к сбоям или уязвимостям.

- Регулярно повторяйте тестирование: не забывайте регулярно повторять тестирование безопасности, чтобы обнаружить новые уязвимости и ошибки. Система должна быть постоянно обновляется и улучшается для минимизации возможности взлома.

Помните, что проведение тестового взлома является важной частью процесса разработки токена хак. Это поможет вам убедиться, что ваш токен хак будет защищен от взломов и сохранит интегритет вашей системы.

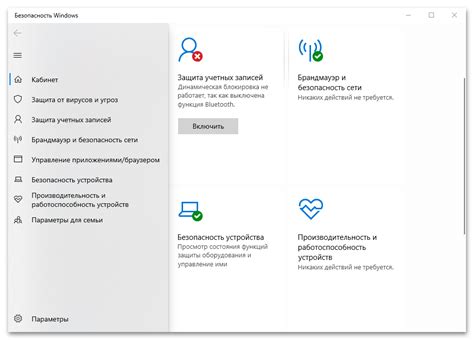

Измените настройки безопасности

При создании токена хака важно уделить внимание настройкам безопасности. Изменение этих настроек поможет защитить ваш токен от несанкционированного доступа и потенциальных взломов.

Вот несколько рекомендаций по изменению настроек безопасности для вашего токена:

| Настройка | Описание |

|---|---|

| Установите сильный пароль | При создании токена важно выбрать пароль, который будет сложным для угадывания. Используйте комбинацию букв верхнего и нижнего регистров, цифр и специальных символов. |

| Ограничьте срок действия | Определите срок действия вашего токена, чтобы он автоматически перестал быть активным после определенного времени. Это поможет предотвратить несанкционированное использование токена после его утраты. |

| Ограничьте доступ к ресурсам | Установите ограничения на ресурсы, к которым будет иметь доступ ваш токен. Это позволит предотвратить его использование для получения неавторизованной информации или выполнения нежелательных операций. |

| Отслеживайте использование | Ведите журнал использования токена, чтобы иметь возможность отследить любые подозрительные или необычные активности. Это поможет своевременно обнаружить возможные нарушения безопасности и принять меры по их устранению. |

Изменение настроек безопасности вашего токена является важным шагом в создании безопасного и надежного хака. Не пренебрегайте этим этапом, чтобы уберечь ваш токен от потенциальных угроз.

Создайте специальный скрипт

Для создания токена хака вам понадобится специальный скрипт. Этот скрипт должен быть написан на языке программирования, который поддерживает создание и выполнение смарт-контрактов, таких как Solidity для Ethereum или TRON Script для TRON-платформы.

Ваш скрипт должен содержать следующие основные элементы:

- Импорт библиотек и зависимостей, необходимых для работы с блокчейн-платформой, на которой вы хотите создать токен хака.

- Определение и настройка параметров вашего токена хака, таких как название, символ, общее количество токенов и точность.

- Создание функции для выпуска (майнинга) токенов хака. В этой функции вы должны указать логику создания и распределения новых токенов, а также проверку наличия достаточного количества токенов у отправителя.

- Определение функций для передачи токенов между участниками.

- Определение функций для проверки балансов токенов у участников.

- Дополнительные функции для управления и администрирования токена хака, такие как блокировка токенов, изменение параметров, добавление новых участников и т.д.

После того, как вы напишете скрипт, вы должны развернуть его на блокчейн-платформе, чтобы ваш токен хака стал доступным для использования. Для этого вам понадобится счет в пределах выбранной блокчейн-платформы и некоторое количество криптовалюты для оплаты комиссий за развертывание и использование смарт-контрактов.

Сохраните токен и используйте на своё усмотрение

Получив токен хак, очень важно сохранить его в безопасном месте. Ведь токен представляет собой уникальный ключ, который даёт доступ к различным функциям или ресурсам программы или системы.

Если вы потеряете токен или он попадёт в неправильные руки, злоумышленник сможет получить доступ к вашим личным данным, контролировать вашу программу или даже использовать её в нежелательных целях. Поэтому никогда не передавайте свой токен третьим лицам и не размещайте его в общедоступных местах.

Когда вы сохраните свой токен, вы сможете использовать его на своё усмотрение. Токен может служить для авторизации и аутентификации в системах, мониторинга доступа, выполнения определенных функций или операций программы, а также для работы с API различных сервисов.

Один из распространенных способов сохранения и использования токена - это использование переменных окружения. Вы можете создать переменную окружения в вашей операционной системе или в настройках вашего проекта и присвоить ей значение вашего токена. Затем, в вашем коде, вы сможете обращаться к этой переменной для использования токена в нужных местах.

Пример использования переменной окружения для сохранения и использования токена:

| Переменная окружения | Значение |

|---|---|

| TOKEN | your_token_value |

В вашем коде вы можете получить значение токена, обратившись к переменной окружения "TOKEN". Например, в языке программирования Python, это может выглядеть следующим образом:

import os

token = os.getenv("TOKEN")

Теперь вы можете использовать значение переменной "token" для необходимых действий в вашем коде.

Помните, что сохранение и использование токена - это ответственный и важный процесс. Будьте внимательны и аккуратны, чтобы защитить свою программу и данные от несанкционированного доступа.