Стабильное функционирование закрытых систем – одна из основных задач современных организаций. И, конечно же, безопасность здесь играет ключевую роль. Правильное размещение и настройка группы, ответственной за безопасность, обеспечивает надежную защиту от угроз как внутри, так и снаружи. В данной статье мы рассмотрим ряд важных аспектов и деликатных моментов, связанных с такими системами, а также предоставим полезные советы, помогающие избежать возможных неприятностей.

Внутри закрытой системы группа безопасности – сущность комплексная и интересная. Ее цель состоит в обеспечении конфиденциальности, целостности и доступности данных. Ценность этих показателей зачастую выше всех других параметров. Но для достижения желаемого уровня безопасности необходимо учесть ряд факторов и правильно разместить данную группу внутри системы.

Правильное расположение группы безопасности само по себе несет определенные преимущества. Ключевое значение имеет корректное определение привилегий, а также учет специфики организации и ее потребностей в защите. Эффективная работа группы безопасности обеспечивает минимизацию рисков и существенное повышение общей безопасности системы в целом. Именно этому вопросу будет посвящен наш дальнейший обзор.

Основные принципы функционирования группы защиты и ее важность в безопасности закрытой системы

В понятии группы защиты сами по себе заключены понятия безопасности и защиты, что делает ее функционирование незаменимым для надежности, целостности и конфиденциальности системы. Такая группа формирует уровень доступа, прав и привилегий, определяет, кто имеет возможность получить доступ к определенным данным и ресурсам, а также кто может модифицировать, удалить или делиться этой информацией.

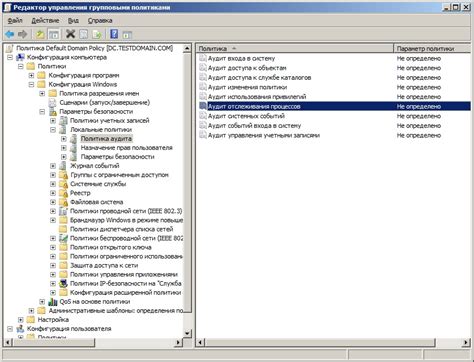

Основными принципами функционирования группы защиты являются классификация пользователей, аутентификация и авторизация, контроль доступа и мониторинг. Классификация пользователей позволяет определить различные группы или роли пользователей в системе и назначить им соответствующие права доступа. Аутентификация и авторизация осуществляют проверку подлинности и определение прав доступа для каждого пользователя. Контроль доступа обеспечивает ограничение доступа к конкретным действиям и данным в системе, а мониторинг служит для обнаружения и предотвращения любых нарушений безопасности.

- Классификация пользователей: определение ролей и привилегий для каждого пользователя

- Аутентификация и авторизация: проверка подлинности и назначение прав доступа

- Контроль доступа: ограничение доступа к действиям и данным

- Мониторинг: обнаружение и предотвращение нарушений безопасности

Группа защиты играет решающую роль в обеспечении безопасности закрытой системы. Ее правильное ключевое концептуальное понимание и осуществление принципов функционирования существенно влияют на эффективность и надежность системы. Недостатки или ошибки в работе группы защиты могут привести к различным уязвимостям, компрометирующим безопасность системы и нарушающим целостность и конфиденциальность данных.

Понятие и роль группы безопасности в ограниченной среде

Основная функция группы безопасности заключается в управлении и контроле доступа к ресурсам и информации внутри системы. Группа безопасности может определить, кто имеет право на доступ к данным, какие операции можно выполнять с ресурсами и какие ограничения накладываются на пользователя.

Эффективное определение группы безопасности позволяет:

- Защитить данные от несанкционированного доступа и исключить возможность утечки информации.

- Организовать эффективную структуру доступа для пользователя внутри системы.

- Управлять разрешениями и ограничениями на уровне группы, что обеспечивает удобное администрирование и минимизирует ошибки.

- Предотвратить вредоносные действия внутри системы и снизить риск компрометации информации.

Эффективное определение правильной группы безопасности в системе становится основой для эффективного контроля и управления доступом, что способствует общей безопасности и защите данных.

Основные принципы формирования и настройки механизма защиты информации

Адекватная защита конфиденциальной информации требует правильного создания и настройки механизмов безопасности. Для этого необходимо учесть несколько ключевых принципов, которые обеспечат эффективную и надежную защиту данных безопасности.

- Принцип минимализма

- Принцип сложности

- Принцип последовательности

- Принцип многофакторной аутентификации

- Принцип регулярного аудита

Основополагающий принцип безопасности - это минимизация числа доступных привилегий. Любая система должна быть настроена таким образом, чтобы каждый пользователь имел только те разрешения, которые абсолютно необходимы для выполнения своих обязанностей. Отключение неиспользуемых сервисов и функций также является частью этого принципа.

Сложность - важное требование безопасности, которое снижает вероятность успешной атаки и несанкционированного доступа. Этот принцип включает в себя использование сложных паролей, шифрование данных, настройку сложных алгоритмов аутентификации и шифрования.

Этот принцип заключается в создании и настройке механизмов безопасности согласно строго определенной последовательности. Сначала необходимо реализовать меры безопасности на физическом уровне, затем на уровне операционной системы, а затем на прикладном уровне.

Многофакторная аутентификация является весьма эффективным механизмом безопасности. Он основан на использовании двух или более факторов для идентификации пользователя, таких как пароль, биометрические данные или аппаратные токены. Такая система значительно повышает надежность аутентификации и усложняет несанкционированный доступ к системе.

Регулярный аудит безопасности позволяет выявить возможные уязвимости и недостатки в защите системы. Этот принцип включает в себя проверку наличия обновлений и исправлений, мониторинг безопасности и анализ журналов системы. Регулярным аудитом можно своевременно обнаружить и устранить уязвимости, а также улучшить защиту системы в целом.

Соблюдение этих основных принципов поможет создать и настроить группу механизмов безопасности, обеспечивающую надежную защиту закрытой системы от несанкционированного доступа и утечки конфиденциальной информации.

Выбор и установка необходимых разрешений доступа

В данном разделе рассмотрим ключевые аспекты, связанные с выбором и правильной установкой прав доступа внутри закрытой системы. Мы обсудим важность правильного определения уровня доступа для каждого пользователя или группы, а также предоставим рекомендации по оптимальной настройке прав именно в вашей конкретной ситуации.

Создание общей политики безопасности для группы защиты

Определение и задокументирование политики безопасности группы защиты являются основой для единообразного и последовательного применения правил и процедур безопасности. Это позволяет установить набор обязательных и рекомендуемых мер, которые следует соблюдать для достижения высокого уровня защиты системы и данных.

При составлении политики безопасности для группы защиты необходимо учитывать особенности организации и ее бизнес-процессов, а также соответствовать требованиям соответствующих законодательных актов и нормативных документов. Важно определить правила и процедуры для ограничения доступа к системе, аутентификации пользователей, управления привилегиями, регулярного аудита и мониторинга, а также предоставления и отзыва разрешений на выполнение определенных операций.

- Установка паролей и политика их обновления;

- Правила доступа к информационным ресурсам;

- Ограничения на использование съемных носителей данных;

- Политика сохранности и обработки конфиденциальных данных;

- Требования к защите от программных и аппаратных уязвимостей;

Для эффективной реализации политики безопасности группы защиты необходимо проводить регулярное обучение персонала, обеспечивать контроль соблюдения правил и процедур, а также осуществлять постоянный анализ и обновление политики в соответствии с изменениями в информационной среде и угрозах безопасности.

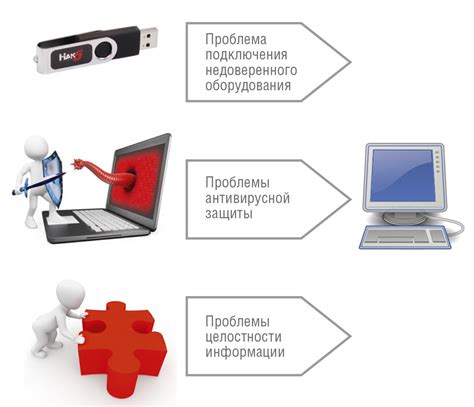

Анализ потенциальных угроз и рисков для безопасности системы

Анализ рисков и угроз позволяет выявить и оценить возможные события и последствия, способные угрожать безопасности системы. Это включает в себя изучение вероятности возникновения угроз и их потенциального воздействия на систему в целом.

В ходе анализа рисков необходимо учесть различные сценарии атак и угроз, такие как несанкционированный доступ к данным, кибератаки, вредоносное ПО, физические разрушения и другие факторы, которые могут нанести ущерб работе системы.

- Идентификация потенциальных уязвимостей системы.

- Оценка вероятности возникновения рисковых событий.

- Определение возможных последствий для работы системы и ее пользователей.

- Разработка стратегий и мер по предотвращению и устранению рисков.

- Мониторинг и обновление системы безопасности для противодействия новым угрозам.

Таким образом, анализ рисков и угроз системе является неотъемлемой частью обеспечения безопасности. Он позволяет выявить и преодолеть уязвимости, а также разработать меры по предотвращению и реагированию на возникающие проблемы.

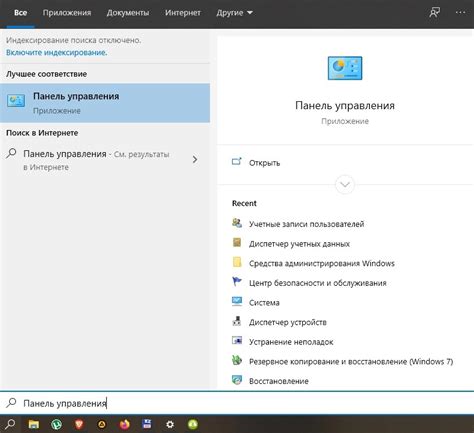

Обеспечение эффективного управления учетными записями в совокупности с группой безопасности

Этот раздел предлагает инструкции и руководства для эффективного управления учетными записями в контексте группы безопасности. Важность хорошо организованной системы учета, которая обеспечивает безопасность и конфиденциальность данных, нельзя недооценивать.

Один из важных аспектов управления учетными записями - это назначение ролей и полномочий внутри группы безопасности. Составление четкой иерархии, определение ролей и обязанностей каждого пользователя в группе позволяет эффективно распределить ответственность и предотвратить несанкционированный доступ.

| Рекомендация | Детали |

|---|---|

| Установите различные уровни доступа | Разделите пользователей на группы в соответствии с уровнем их разрешенного доступа к конкретным ресурсам. Это поможет обеспечить принцип наименьших привилегий и предотвратит несанкционированный доступ к конфиденциальной информации. |

| Периодически обзор и обновление учетных записей | Регулярно проверяйте активность учетных записей и обновляйте их информацию. Удалите неактивные учетные записи или измените доступ для пользователей сменой их роли. Такие меры снизят вероятность возникновения уязвимостей и сохранят актуальность системы управления учетами. |

| Применение двухфакторной аутентификации | Включите двухфакторную аутентификацию для повышения безопасности при входе в систему. Это дополнительный слой защиты, который поможет предотвратить несанкционированный доступ, даже если злоумышленник получит доступ к учетным данным. |

| Организация аудита и мониторинга | Внедрите механизмы аудита и мониторинга для отслеживания активности учетных записей и обнаружения подозрительных действий. Это поможет оперативно реагировать на потенциальные угрозы и предотвратить сбои в безопасности. |

Создание надежных паролей и управление доступом

- Используйте разнообразные символы: Надежные пароли должны содержать комбинацию букв разных регистров, цифр и специальных символов. Это поможет создать пароль, который сложнее взломать.

- Длина имеет значение: Чем длиннее пароль, тем сложнее его угадать или подобрать методом перебора. Рекомендуется создавать пароли длиной не менее 12 символов.

- Избегайте очевидных комбинаций: Не используйте простые последовательности клавиш на клавиатуре или личные данные, такие как имена, даты рождения или номера телефонов в паролях.

- Обновляйте пароли регулярно: Чтобы минимизировать возможность взлома, рекомендуется менять пароли через определенные промежутки времени.

- Ограничьте доступ: Управление доступом играет ключевую роль в обеспечении безопасности системы. Назначайте разные уровни доступа для разных пользователей и предоставляйте права доступа только тем, кто действительно нуждается в них.

Создание надежных паролей и управление доступом к закрытой системе помогут защитить конфиденциальность данных и предотвратить несанкционированный доступ. Следование приведенным выше рекомендациям поможет сделать вашу систему более устойчивой к атакам и снизит риск возникновения неприятных последствий.

Обеспечение эффективного контроля и актуализации правил безопасности

Вопрос-ответ

Какое расположение группы безопасности в закрытой системе является наиболее эффективным?

Эффективность расположения группы безопасности в закрытой системе зависит от конкретного сценария использования. Однако, наиболее рекомендуемым расположением является размещение группы безопасности непосредственно перед ресурсами, которые она должна защищать. Это позволяет иметь более прямой контроль над доступом и более точно настроить правила безопасности.

Какое значение имеет правильное расположение группы безопасности в закрытой системе?

Правильное расположение группы безопасности в закрытой системе играет важную роль в обеспечении безопасности информации и ресурсов. Если группа безопасности будет находиться достаточно близко к защищаемым ресурсам, то можно быть уверенным, что только авторизованные пользователи и устройства получат доступ к этим ресурсам. Это поможет предотвратить несанкционированный доступ и злоупотребления с использованием привилегий.

Можно ли размещать группу безопасности в закрытой системе на внешних серверах или устройствах?

Размещение группы безопасности на внешних серверах или устройствах не рекомендуется в закрытой системе. Чаще всего централизованное управление группой безопасности обеспечивает более надежную и простую настройку правил безопасности. Кроме того, размещение группы безопасности на внешних серверах может создать уязвимости в безопасности системы, так как данные и настройки группы могут подвергаться риску передачи через открытые сети.

Какое расположение группы безопасности в закрытой системе считается наиболее безопасным?

Наиболее безопасное расположение группы безопасности в закрытой системе - внутри периметральной сети. Это позволяет контролировать и ограничивать доступ к ресурсам системы извне, а также обеспечивает более эффективное обнаружение и предотвращение потенциальных угроз.