Внедрение группы, обеспечивающей безопасность в системе ограниченного доступа - это процесс, требующий тщательного анализа и планирования. В условиях, где безопасность является неотъемлемой частью функционирования системы, место установки группы играет ключевую роль в обеспечении требуемого уровня защиты.

Возникает логичный вопрос: где именно разместить группу безопасности, чтобы обеспечить максимальную эффективность ее работы? Существует несколько подходов к принятию этого важного решения, каждый из которых опирается на специфику системы и ее требования.

Одна из возможных стратегий заключается в размещении группы безопасности на самом глубоком уровне доступа в системе. Подобная стратегия обусловлена необходимостью максимальной фильтрации и контроля в области авторизации и аутентификации. Установка группы безопасности на таком уровне позволяет проверять каждый запрос на доступ и активно реагировать на потенциальные угрозы.

Другой подход предполагает размещение группы безопасности на уровне конкретной подсистемы или модуля. В таком случае, группа фокусируется на мониторинге и защите определенных компонентов системы, обладая более узкими полномочиями и возможностями. Такой подход может быть эффективен в случае, когда система имеет множество подсистем с разными уровнями конфиденциальности и доступности.

Установка группы с защитными мерами в изолированной среде

Эта составляющая работы с информационными системами позволяет проводить контроль над доступом к конфиденциальной информации, а также защищать ее от несанкционированного использования и передачи.

Важно выделить, что размещение группы с защитными мерами в изолированной среде способствует уменьшению риска возможной утечки данных и внешней взлома.

Создание и настройка такой группы предполагает применение различных методов и инструментов, таких как управление доступом, установка ограничений на функционал, шифрование данных и другие.

В закрытой системе размещение группы с защитными мерами осуществляется в специально отведенных местах с ограниченным физическим или виртуальным доступом. Данный подход позволяет отдельно управлять правами доступа и обеспечить гранулярную настройку контроля.

Обеспечение безопасности информационной системы является неотъемлемым элементом ее функционирования и требует серьезного подхода и постоянного обновления. Установка и правильная настройка группы с защитными мерами в изолированной среде является одним из основных методов, позволяющих обеспечить безопасность данных и предотвращать возможные угрозы.

Зоны с ограниченным доступом в сетевых приложениях: обеспечение безопасности виртуальных областей

Закрытые зоны доступа создаются для установления искусственных ограничений и обеспечения безопасности инфраструктуры приложений. Они служат для изоляции определенных компонентов или данных, ограничения привилегий и установки предпочтительных настроек безопасности.

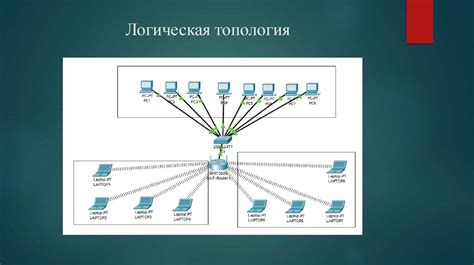

В сетевых приложениях закрытые зоны доступа могут быть реализованы с использованием различных методов и технологий. Одним из распространенных подходов является использование виртуальных областей, которые создаются на основе виртуальных машин, контейнеров или сегментации физической сети.

Виртуальные области позволяют создавать отдельные изолированные среды, в которых развертываются приложения с установленными правилами доступа. Каждая виртуальная область имеет свои сетевые настройки, доступ к которым может быть контролируем и ограничен.

- Использование виртуальных машин позволяет создать отдельные экземпляры операционной системы, каждый из которых может быть настроен с заданным набором правил безопасности.

- Контейнеры предоставляют более легковесный способ реализации виртуализации, позволяя запускать приложения в изолированных средах.

- Сегментация физической сети позволяет создавать отдельные сегменты с собственными настройками безопасности и правилами доступа.

Закрытые зоны доступа в сетевых приложениях эффективно обеспечивают безопасность и защиту ресурсов, минимизируя риски нарушений и несанкционированного доступа. Однако, при их создании и использовании необходимо учитывать требования и особенности конкретных приложений, чтобы обеспечить оптимальную защиту.

Оптимальное размещение группы безопасности в облачной инфраструктуре

Правильное размещение группы безопасности в облачной инфраструктуре является одним из ключевых аспектов формирования надежной системы защиты данных. Размещение группы безопасности должно осуществляться с учетом специфики облака, требований заказчика и анализа уязвимостей системы.

Одним из оптимальных вариантов размещения группы безопасности является ее размещение на уровне виртуальной сети. Это позволяет обеспечить контроль доступа к виртуальным машинам и сервисам, таким образом, повышая уровень безопасности системы. При таком размещении группа безопасности будет иметь возможность контролировать весь трафик, проходящий через виртуальную сеть, и принимать решения о разрешении или блокировке соединений.

Дополнительно, группу безопасности можно разместить на уровне подсетей облачной инфраструктуры. Это позволит более гибко настраивать политики безопасности для каждой подсети и управлять доступом к ресурсам внутри них. Размещение группы безопасности на уровне подсетей позволяет локализовать и минимизировать риски для конкретных сегментов облачной инфраструктуры.

Необходимо отметить, что оптимальное размещение группы безопасности в облачной инфраструктуре может зависеть от конкретных требований и особенностей каждой организации. Важно провести тщательный анализ существующей инфраструктуры и учет условий, чтобы выбрать наиболее подходящий вариант размещения группы безопасности.

Организация различных уровней доступа во внутренней сети предприятия

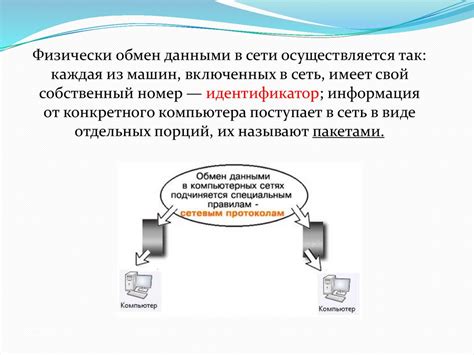

Для обеспечения безопасности внутренней сети предприятия, часто используется механизм разделения на различные уровни доступа. Каждый уровень представляет собой определенный сегмент сети, к которому имеют доступ только определенные пользователи или группы лиц, в зависимости от их роли и полномочий.

| Уровень доступа | Описание |

|---|---|

| Уровень 1 | Наиболее ограниченный уровень доступа, предоставляемый только высшему руководству и администраторам сети. Предоставляет полный контроль над всеми ресурсами сети и возможность принимать стратегические решения по безопасности. |

| Уровень 2 | Уровень доступа, предоставляемый менеджерам и сотрудникам отделов информационных технологий. Позволяет управлять конфигурацией сетевых устройств и обеспечивать поддержку инфраструктуры. |

| Уровень 3 | Уровень доступа для сотрудников организации, обычно связанных с выполнением операционных задач и решением повседневных вопросов. Уровень ограничен в области доступа к критическим данным и системным ресурсам. |

| Уровень 4 | Уровень доступа, предназначенный для гостевых пользователей или посетителей организации. Ограничивает доступ к сетевым ресурсам и информации, обеспечивая таким образом безопасность. |

Важно подчеркнуть, что каждый уровень доступа имеет свои права и ограничения, что позволяет соблюдать принцип наименьших привилегий и минимизировать риск несанкционированного доступа к важным данным и сетевым ресурсам. Кроме того, применение различных уровней доступа способствует более гибкому управлению сетевой безопасностью и обеспечению конфиденциальности информации во внутренней сети предприятия.

Распределение прав доступа в локальной сети предприятия

В данном разделе мы рассмотрим процесс распределения прав доступа в локальной сети компании. Это важный аспект, который обеспечивает безопасность и контроль доступа к различным ресурсам и данным внутри организации.

Распределение прав доступа в локальной сети основывается на установлении различных уровней привилегий и ограничений для пользователей, а также настройке групп и ролей в системе. Подразумевается, что каждый пользователь имеет определенный уровень доступа к определенным ресурсам и данным в зависимости от своей роли и обязанностей.

| Роль/группа | Описание | Уровень доступа |

|---|---|---|

| Администратор | Отвечает за общую настройку и управление локальной сетью. | Полный доступ ко всем ресурсам и данным. |

| Руководитель отдела | Управляет ресурсами и данными в своем отделе. | Полный доступ к ресурсам и данным своего отдела, ограниченный доступ к ресурсам других отделов. |

| Обычный сотрудник | Использует ресурсы и данные для выполнения своих задач. | Ограниченный доступ только к необходимым ресурсам и данным. |

Распределение прав доступа регулируется специальным программным обеспечением, которое позволяет не только установить права доступа, но и контролировать их соблюдение. Это могут быть утилиты для управления группами и ролями, контроль доступа на основе политик безопасности и другие инструменты.

Важно отметить, что распределение прав доступа должно быть гибким и масштабируемым, чтобы легко адаптироваться к изменениям внутри компании. Также необходимо регулярно аудитировать права доступа и проводить обновления, чтобы минимизировать возможность несанкционированного доступа и потенциальные уязвимости в системе.

Обеспечение конфиденциальности данных: деление на отдельные безопасные зоны

Создание отдельных безопасных зон позволяет разделить данные на группы с учетом их конфиденциальности и значимости. Такой подход позволяет гарантировать, что несанкционированный доступ к конфиденциальным данным будет минимально возможным, даже если другие зоны системы подвергнутся атаке или будут скомпрометированы.

- Зона безопасности высшего уровня:

На верхнем уровне безопасной зоны расположены наиболее конфиденциальные данные. Сюда относятся, например, персональные данные клиентов или коммерческая информация компании. В этой зоне применяют максимальные меры защиты, как аппаратные, так и программные, для предотвращения несанкционированного доступа и утечки данных.

- Зона безопасности среднего уровня:

Средний уровень безопасной зоны предназначен для данных, которые требуют достаточно высокого уровня защиты, но не являются наиболее конфиденциальными. Это, например, информация о проектах или финансовые данные компании. Здесь применяются соответствующие меры безопасности, включая аутентификацию, шифрование и системы мониторинга.

- Зона безопасности низкого уровня:

На нижнем уровне безопасной зоны находятся данные, требующие меньшего уровня защиты, например, общедоступные сведения о компании или нечувствительная персональная информация. В этой зоне можно применять меньше ресурсоемких мер безопасности, при этом обеспечивая необходимую защиту.

Создание отдельных зон безопасности для конфиденциальных данных позволяет систематизировать подход к обеспечению безопасности и оказывает значительное влияние на уровень защищенности информации в закрытой системе. Этот подход является одной из составляющих разработки системы безопасности и должен быть проработан на этапе проектирования и развертывания системы.

Как правильно разместить группу безопасности в зоне хранения данных?

При обеспечении безопасности в закрытой среде, где происходит хранение ценных данных, важно правильно организовать размещение группы безопасности. Это позволит предотвратить несанкционированный доступ к данным и минимизировать риски нарушения конфиденциальности и целостности информации. В данном разделе мы рассмотрим несколько ключевых моментов, которые следует учесть при позиционировании группы безопасности в зоне хранения данных.

- Первоначальный выбор места размещения группы безопасности должен основываться на анализе рисков и требованиях безопасности.

- Рекомендуется помещать группу безопасности в физически защищенной зоне, такой как охраняемый серверный зал или отдельная комната с ограниченным доступом.

- Важно обеспечить физическую безопасность группы безопасности путем установки надежных механизмов доступа, таких как электронные ключи, системы видеонаблюдения и биометрическая аутентификация.

- Кроме того, рекомендуется размещать группу безопасности вблизи основной системы хранения данных для минимизации задержек и обеспечения быстрого доступа.

- Важно также учитывать требования коммуникационной инфраструктуры и особенности сетевых соединений при выборе места размещения группы безопасности.

- В случае использования виртуальной среды, необходимо обеспечить группе безопасности выделенные виртуальные ресурсы для обеспечения изоляции и защиты данных.

- Необходимо также учитывать возможность масштабирования и гибкости размещения группы безопасности при изменении требований и объема хранимых данных.

Правильное размещение группы безопасности в зоне хранения данных является важным аспектом обеспечения безопасности информации. Учтение физической безопасности, требований сетевой инфраструктуры и возможности масштабирования поможет создать надежную и защищенную среду для хранения ценных данных.

Вопрос-ответ

Какую роль играет группа безопасности в закрытой системе?

Группа безопасности в закрытой системе играет важную роль в обеспечении безопасности данных и ресурсов. Она позволяет управлять доступом пользователей, контролировать и ограничивать права доступа к различным сетевым ресурсам и обеспечивать защиту от несанкционированного доступа.

Где лучше всего установить группу безопасности в закрытой системе?

Лучше всего установить группу безопасности непосредственно на сервере или контроллере домена, если таковые есть в системе. Такая установка позволит эффективно контролировать доступ к ресурсам и обеспечивать безопасность на уровне системы. На сервере или контроллере домена можно настроить группы безопасности для каждого отдельного ресурса и определить права доступа для различных групп пользователей.

Можно ли установить группу безопасности на клиентской стороне в закрытой системе?

Да, возможно установить группу безопасности и на клиентской стороне в закрытой системе. Но в таком случае она будет выполнять функции локальной группы безопасности только для этого конкретного клиента. При этом она не будет иметь влияния на уровень безопасности системы в целом и не сможет контролировать доступ к общим ресурсам. Чтобы обеспечить эффективную безопасность системы, лучше всего использовать централизованное размещение групп безопасности на сервере или контроллере домена.