В эпоху цифрового прогресса и развития информационных технологий, доступ к чужому телефону становится одной из насущных проблем, с которой сталкиваются многие. Хранение конфиденциальных данных, личные фотографии, личная переписка - все это находится в смартфонах людей и представляет значительную ценность. Однако, с развитием практически каждого аспекта индустрии, возникают и методы, позволяющие защититься от такого вторжения в частную жизнь и проникновения в чужую технику.

Использование надежного программного обеспечения для защиты данных на вашем телефоне - это один из первых шагов, чтобы обеспечить безопасность вашей информации. Сейчас на рынке существует множество приложений и программ, предназначенных для усиления защиты, их использование не только обеспечивает конфиденциальность, но и предоставляет возможности отслеживания местоположения, блокировки и удаления данных издалека.

Но что делать в случае, если вам необходимо получить доступ к чужому телефону, например, для восстановления утерянных файлов или проверки подозрительной активности? В этом случае возникает необходимость в использовании специализированных механизмов и методов, способных предоставить нам доступ к устройству, не затрагивая при этом чужую конфиденциальность.

Методы взлома устройства другого человека: от исторических до современных

В данном разделе рассматриваются различные методы, применяемые для несанкционированного доступа к мобильным устройствам других людей. Начиная с классических исторических приемов взлома, а заканчивая современными технологическими разработками, эти методы охватывают широкий спектр приемов и техник, которые могут быть использованы для уклонения от существующей защиты и получения нежелательного доступа к персональным данным и устройствам.

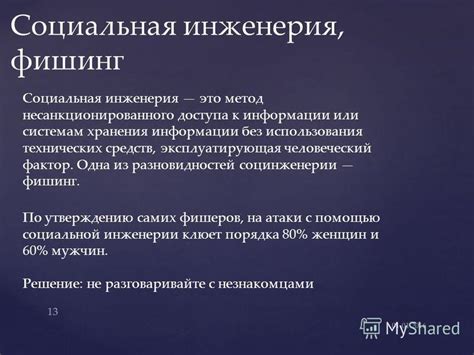

- Социальная инженерия и манипуляция

- Фишинг-атаки через мобильные устройства

- Взлом через использование уязвимостей операционных систем

- Эксплуатация слабых паролей и повторного использования

- Внедрение вредоносного программного обеспечения

- Физический доступ к устройству

- Взлом через открытые Wi-Fi сети

- Угон мобильных устройств

Каждый из этих методов имеет свои особенности и требует определенных технических навыков, чтобы быть успешно реализованным. Важно отметить, что использование этих методов без согласия владельца устройства является незаконным и может повлечь за собой серьезные правовые последствия.

Фишинг: метод обмана для несанкционированного доступа к информации на телефоне

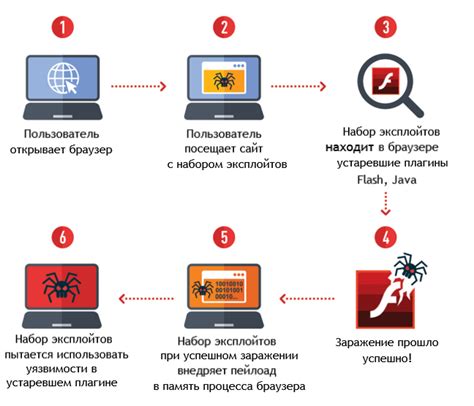

Эксплойты и уязвимости операционных систем: новая реальность

Операционные системы, будучи основой для работы устройств, обладают определенными уязвимостями, слабыми местами, которые можно использовать для получения некоторых преимуществ. Подобные уязвимости предоставляют доступ к системе или определенным функциям устройства без применения стандартных способов авторизации и аутентификации.

Ежедневная активность на рынке информационных технологий побуждает разработчиков операционных систем понять, как защитить свои продукты от потенциальных атак и обнаружить существующие уязвимости. Однако, с постоянным прогрессом технологий и киберпреступности, новые уязвимости всегда будут появляться. Таким образом, эксплойты и уязвимости операционных систем становятся новой реальностью, с которой приходится сталкиваться.

Важно отметить, что использование эксплойтов и уязвимостей операционных систем без разрешения владельца является противозаконным действием и может повлечь за собой юридические последствия. Разработчики операционных систем и специалисты в области информационной безопасности работают над выявлением и устранением уязвимостей, чтобы обеспечить безопасность пользователей. Использование эксплойтов и уязвимостей только в рамках этического хакинга и испытаний на проникновение является законным и этически приемлемым подходом.

Применение программного обеспечения для хакерского доступа к мобильным устройствам

В этом разделе рассмотрим применение различного программного обеспечения, которое обеспечивает возможность несанкционированного доступа к мобильным телефонам. Будут представлены инструменты и методы, позволяющие взломать устройство, получить доступ к персональным данным и конфиденциальной информации.

Известными программами для взлома телефонов являются:

- Шпионское программное обеспечение - мощный инструмент, позволяющий отслеживать и записывать все активности на целевом телефоне, такие как текстовые сообщения, звонки, электронную почту и использование приложений.

- Вредоносное ПО - программы, специально созданные для вредоносного использования. Они могут устанавливаться на устройство без ведома пользователя и используются для кражи информации, мониторинга активности и других незаконных действий.

- Уязвимости и эксплойты - программное обеспечение, которое может использоваться для обнаружения уязвимостей в операционных системах телефонов и программных приложениях. Это позволяет злоумышленнику получить доступ к системе и ее данным.

Взлом телефонов с использованием программного обеспечения является серьезным преступлением и является нарушением законодательства. Оно может привести к краже личной информации, финансовому мошенничеству и другим серьезным последствиям. Убедительно рекомендуется не заниматься такими действиями и соблюдать законы, регулирующие использование информационных технологий и защиту данных.

Социальная инженерия: умение общаться - ключ к успешному взаимодействию

Коммуникация становится неотъемлемой частью взаимодействия с людьми в различных сферах жизни. В случае социальной инженерии, умение общаться позволяет получить необходимую информацию, влиять на своего собеседника и создавать благоприятные условия для достижения поставленных целей.

Искусство социальной инженерии включает в себя такие элементы, как анализ невербальных сигналов, психологическую манипуляцию и использование техники убеждения. Умение читать невербальные сигналы помогает понять реакцию собеседника и приспособить свое поведение и речь для достижения нужного результата. Психологическая манипуляция позволяет влиять на мышление и поведение собеседника, направляя его на определенные действия. Использование техники убеждения помогает в создании доверительных отношений, открыВ данный момент доступ к разделу ограничен, чтобы получить полный доступ необходима покупка подписки

В итоге, основной принцип социальной инженерии заключается в том, что умение общаться и убеждать собеседника - ключ к успешному взаимодействию. При правильном применении этого навыка, возможности для достижения своих целей становятся неограниченными. Однако, необходимо помнить, что социальная инженерия может использоваться как в положительных, так и в негативных целях. Поэтому важно очень ответственно относиться к использованию этого инструмента, для достижения взаимовыгодных и этичных результатов.

Безопасность на мобильных устройствах: как обезопаситься от нежелательного доступа

В развивающемся мире технологий, мобильные устройства становятся неотъемлемой частью нашей повседневной жизни. Они содержат обширную информацию о нашей личной и финансовой жизни, а также предоставляют доступ к нашим контактам и ценным данным. Однако, вместе с преимуществами использования мобильных устройств, возникают и определенные риски безопасности.

Защита от постороннего доступа к нашим мобильным устройствам и сохранение наших данных в безопасности должны быть нашими первоочередными задачами. Несколько простых мер могут помочь нам сделать наши устройства более защищенными от возможных атак и несанкционированного доступа.

- Установите надежный пароль или PIN-код на свое устройство. Это может быть комбинация цифр, букв и специальных символов, которая будет сложна для угадывания.

- Включите функцию двухфакторной аутентификации для всех своих аккаунтов на устройстве. Это добавит дополнительный слой защиты, требуя не только пароль, но и подтверждение через другое устройство или приложение.

- Избегайте подключения к незащищенным Wi-Fi сетям. Они могут быть ловушкой для злоумышленников, которые попытаются получить доступ к вашему устройству и данным.

- Регулярно обновляйте операционную систему и приложения на своем устройстве. Обновления часто содержат исправления уязвимостей и улучшенные механизмы безопасности.

- Будьте бдительны при скачивании и установке приложений из ненадежных источников. Лучше всего использовать официальные магазины приложений, такие как Google Play или App Store.

Соблюдение этих простых мер безопасности поможет нам укрепить защиту наших мобильных устройств и защитить наши ценные данные от посторонних. Имейте в виду, что безопасность должна быть нашим приоритетом, поэтому следуйте рекомендациям и будьте внимательны в отношении своего мобильного устройства.

Вопрос-ответ

Как можно получить доступ к чужому телефону без знания пароля?

Подобные действия являются незаконными и нарушают частную жизнь человека. Не рекомендуется пытаться получить доступ к чужому телефону без согласия его владельца.

Имеется ли легальный способ получить доступ к чужому телефону?

Да, имеется. Легальным способом получения доступа к чужому телефону может быть согласие его владельца, например, при помощи приложений для мониторинга родительского контроля.

Что делать, если мне потребовался доступ к чужому телефону, но владелец его не доверяет мне?

Важно уважать право на личную жизнь и частную информацию каждого человека. Если владелец телефона не дает согласия на доступ, не стоит нарушать его частную жизнь и пытаться получить доступ незаконными способами.

Какие последствия могут быть, если я незаконно получу доступ к чужому телефону?

Незаконное получение доступа к чужому телефону является нарушением закона и может повлечь юридические последствия, вплоть до уголовной ответственности. Такие действия могут навредить вашей репутации и отношениям с другими людьми.

Есть ли безопасные и этичные способы получить доступ к телефону члену семьи?

Если вам нужно получить доступ к телефону члена семьи для родительского контроля или по другим уважительным причинам, можно использовать специализированные приложения, которые позволят следить за активностью на телефоне без нарушения законодательства и частной жизни человека.