Если у вас есть некие намерения в мире программирования, то сталкиваться с вопросами безопасности и защиты будет беспрестанно. Обычно вам нужно будет взламывать или обходить системные механизмы для достижения поставленных целей. Ашка атакер является одним из множества инструментов, позволяющих это сделать. Она открывает перед вами двери в программный код, раскрывая его секреты.

Открыть программу - многоуровневая задача, требующая немалого мастерства и умения мыслить креативно. Это настоящая игра в кошки-мышки между разработчиком и хакером. Ашка атакер - это мощный инструмент, предоставляющий возможность доступа к программе, становясь своеобразным набором ключей к ее тайнам.

Основная идея ашки атакер заключается в нахождении уязвимостей в программном коде и использовании их в своих целях. Она выступает в роли ворот в цифровой мир, помогая вам проникнуть в защищенные системы и расшифровать программы, без необходимости использования обычных методов. Этот инструмент открывает перед вами новые горизонты и возможности, позволяя разгадывать сложные тайны программного кода.

Проникновение в программу через ашку атакер: путь к взлому в нескольких шагах

Данная статья посвящена представлению пошагового процесса взлома программы с использованием ашки атакера. Она раскрывает методику и инструменты, необходимые для достижения желаемого результата. Процесс представлен в универсальной форме, позволяющей использовать его для различных программ и ситуаций.

- Определение цели и анализ

- Сбор необходимой информации

- Выявление уязвимостей и рисков

- Подготовка и настройка ашки атакера

- Проникновение в программу

- Получение доступа и контроль

- Поддержка и обслуживание взломанной программы

Важно отметить, что данный процесс представляет собой исключительно информационный материал и не рекомендуется использовать его в незаконных целях. Он представлен исключительно с целью повышения осведомленности и защиты от потенциальных атак.

Подготовка к взлому: умение обойти системные механизмы и разрушить защиту информации

Исследование программного продукта: разбираемся в его особенностях

В данном разделе мы погружаемся в исследование программы с целью выявить ключевые составляющие и особенности ее функционирования. В ходе анализа, мы стремимся раскрыть внутреннюю сущность данного программного продукта, разобраться в его механизмах и изучить функционал, который изначально не доступен пользователям.

Методы исследования: при анализе программы мы прибегаем к использованию различных методик и инструментов. В частности, применяем реверс-инжиниринг для изучения обратного процесса разработки, анализируем бинарные файлы, проводим декомпиляцию кода и применяем динамический анализ для исследования программы в реальном времени.

В ходе исследования, мы обращаем особое внимание на анализ алгоритмов программы, выявление потенциальных уязвимостей и прослеживание логики работы. Также, важно изучить внутреннюю структуру программы, ее модули и взаимодействие между ними.

Результаты исследования помогают нам более глубоко понять работу программы, выявить возможные уязвимости и улучшить ее функциональность. Данный раздел представляет собой основу для последующего анализа, оптимизации и тестирования программного продукта.

Обнаружение уязвимостей

Для обнаружения уязвимостей существует несколько подходов и методик, включая статический анализ и динамическое тестирование программного обеспечения. Статический анализ основывается на анализе исходного кода программы или байт-кода, и позволяет выявить потенциальные проблемы без выполнения программы. Динамическое тестирование, в свою очередь, включает запуск программы для выявления уязвимостей, таких как отсутствие валидации ввода данных или недостаточная проверка безопасности.

Обнаружение уязвимостей требует систематического подхода и комбинации различных инструментов и методов. Кроме того, необходимо учитывать изменяющуюся природу угроз и постоянно обновлять методики для обнаружения новых типов уязвимостей. Эффективное обнаружение уязвимостей помогает повысить уровень безопасности системы и защитить программы от потенциальных атак.

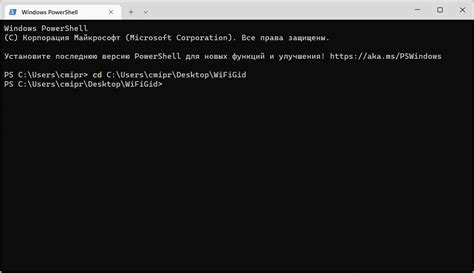

Раздел 3: Проведение утилиты

В данном разделе мы рассмотрим процесс проведения атаки, схожий с получением доступа к программе Ашка Атакер, используя альтернативный метод, не требующий известного простого способа открытия.

Для начала необходимо провести предварительные исследования и оценку уязвимости целевой программы. Данная процедура поможет определить слабые места системы и необходимые инструменты для проведения атаки.

Следующим шагом является выбор и настройка специализированных программ и инструментов для реализации атаки. Это могут быть сканеры уязвимостей, инструменты для обнаружения и эксплуатации уязвимостей, утилиты для брутфорса и множество других средств, зависящих от конкретной ситуации.

Непосредственно проведение атаки включает в себя проникновение в систему и получение несанкционированного доступа к целевой программе. Это может быть реализовано через использование уязвимости, выполнение кода, обход аутентификации и других методов взлома.

Важно отметить, что проведение атаки без согласия владельца системы является незаконным действием и может повлечь юридические последствия. Данный раздел предоставляет информацию исключительно с целью образовательного и исследовательского характера.

Вопрос-ответ

Какие инструменты нужны для открытия программы ашка атакер?

Для открытия программы ашка атакер потребуется специальное программное обеспечение, такое как декомпилятор или отладчик, которые помогут анализировать и изменять исполняемый код программы.

Какую пользу можно получить, открыв ашку атакер?

Открытие программы ашка атакер может быть полезным для понимания основных принципов работы подобных программ и методов атаки, что поможет в дальнейшем разработке более безопасных систем и противодействии такого рода атакам.

Какие навыки нужны, чтобы открыть ашку атакер?

Для открытия ашки атакер понадобится хорошее понимание программирования, обработки исполняемого кода, а также знание языка программирования, на котором написана сама программа.

Можно ли открыть ашку атакер и изменить его функциональность?

Да, при условии, что вы обладаете достаточными знаниями программирования и умениями работы с исполняемым кодом, вы сможете открыть ашку атакер и изменить его функциональность, добавив новые возможности или улучшив существующие.

Какие правовые последствия могут возникнуть при открытии ашки атакер?

Открытие ашки атакер без разрешения владельца программы является незаконной деятельностью и может привести к юридическим последствиям, таким как уголовное преследование и наказание в соответствии с действующим законодательством о компьютерных преступлениях.