Представьте себе, что вы оказались в самом центре запутанного лабиринта секретных подземель, спрятанных глубоко в земле. Ваша задача - раскрыть все его секреты и добраться до самого желанного - пароля от бункера Тета.

Однако, как найти этот важнейший фрагмент пазла? Ключ к успеху лежит в определенных навыках и знаниях, которые помогут вам найти пароль и открыть двери в мир, полный неизведанных тайн.

В этой статье мы расскажем вам о самых эффективных и продуманных способах, которые помогут вам вести след и раскрыть тайну бункера Тета. Вас ждут увлекательные стратегии, неотъемлемые инструменты и незаменимые помощники в поиске пароля, которые откроют двери в мир, полный удивительных открытий!

Открытие загадочных дверей: эффективные пути доступа к тайнам бункера Тета

Для погружения в глубину бункера Тета и его защищенного содержимого, необходимо найти безопасный маршрут, который приведет к желанным секретам. Существует несколько умелых методов, позволяющих проникнуть в мир скрытых от посторонних глаз действий и узнать то, что хранится за запертыми дверями.

Шифрованные следы: расшифруйте тайные сообщения

В поиске тайного пароля от бункера Тета необходимо осторожно проникнуть в мир, наполненный шифрами и кодами. Один из способов заложить фундамент для разгадывания тайн - это изучение шифрованных сообщений, которые могут содержать подсказки или незавершенные фразы. Расшифруйте их, чтобы обрести ключи к бункеру.

Лабиринты мимики: читайте меж строк

В поиске пароля от бункера Тета следует быть бдительными, ибо путь к нему может скрыться за метафорами, загадками и спрятанными символами. Часто задания головоломок и покертвистых вопросов преподносятся в виде сказочных историй или образов. Обратите внимание на детали, скрытый смысл и необычные подсказки, они могут быть незаметными на первый взгляд, но откроют путь к тайной комнате бункера.

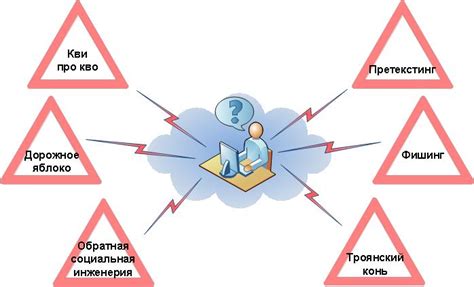

Социальная инженерия: создайте необходимые связи

Когда все явные пути блокированы, на помощь приходит социальная инженерия - искусство обмана и манипуляций с людьми в целях получения нужной информации. Не стесняйтесь использовать тонкие психологические маневры и общаться с людьми, связанными с бункером. Завоюйте их доверие и проиграйте ситуации таким образом, чтобы они сами раскрыли вам пароль. Будьте внимательны и предельно дипломатичны - это искусство требует умения сочетать хитрость, доверие и обаяние.

Экспериментальный подход: самая отчаянная попытка

Если вам срочно нужен доступ к бункеру Тета и все остальные пути оказываются безуспешными, попытайтесь воспользоваться экспериментальными или нестандартными методами. Это может быть все от взлома электронных замков до выведения тайного кода посредством различных физических манипуляций. Однако помните, что такой подход несет с собой высокий риск и может иметь юридические последствия.

Таким образом, в вашем процессе охоты за паролем от бункера Тета лучше всего применить комбинацию вышеперечисленных методов, чтобы повысить свои шансы на успех. Подходите к задаче творчески, не останавливайтесь перед трудностями и постарайтесь проникнуть вникательно в скрытый мир Тета!

Проведите расследование и изучите историю

В данном разделе предлагается провести расследование исходя из доступных источников и изучить исторические события, связанные с бункером тета. Включите в анализ различные аспекты, такие как археологические находки, архивные документы, свидетельские показания и другие ресурсы, которые могут помочь получить информацию о потенциальном пароле. Помните, что в ходе расследования важно отделять факты от домыслов и проводить все необходимые проверки, чтобы установить достоверность полученной информации.

Разбейте расследование на этапы и организуйте полученные данные, используя удобные форматы, такие как списки или перечисления. Это поможет вам увидеть взаимосвязи между различными фактами и событиями, обнаружить возможные шаблоны или закономерности, которые могут указать на потенциальные элементы пароля. Исследуйте исторические справки и иллюстрации, чтобы лучше понять контекст времени и места, в котором создавался бункер тета. Это поможет задать правильные рамки и поставить пазл в нужном контексте.

- Проанализируйте архивные записи и документы, связанные с бункером тета. Ищите упоминания о паролях, безопасности или секретных кодах, которые могли использоваться в то время.

- Изучите свидетельские показания и воспоминания людей, которые имели отношение к бункеру тета или проживали в его окрестностях. Обратите внимание на возможные намеки или подсказки от людей, которые могут помочь в поиске пароля.

- Обращайте внимание на археологические находки, обнаруженные вблизи бункера тета. Может быть, найденные предметы содержат информацию, которая может быть связана с паролем.

- Проведите исследование по историческим событиям, которые могли повлиять на создание и использование бункера тета. Возможно, контекст времени и места поможет вам понять потенциальные парольные комбинации.

Важно помнить, что проведение расследования и изучение истории являются важными шагами к нахождению потенциального пароля от бункера тета. Будьте терпеливы и аккуратны, используйте все доступные ресурсы и анализируйте информацию внимательно, чтобы увеличить свои шансы на успех.

Исследуйте возможности взлома системы

Глава "Попробуйте взломать систему" представляет уникальную возможность узнать о методах и техниках, которые могут быть использованы для проникновения в защищенную систему. В этом разделе мы рассмотрим некоторые из наиболее эффективных подходов к взлому информационных систем, помимо традиционных методов атаки на пароли и бункеры.

Опытные хакеры и специалисты по кибербезопасности могут использовать различные методы, чтобы обнаружить и использовать уязвимости систем без успешного ввода пароля. Анализ кода, инженерия обратного процесса и внедрение вредоносного программного обеспечения – лишь несколько техник, стоящих за взломом системы.

В этом разделе мы рассмотрим некоторые из наиболее распространенных и мощных инструментов, которые могут быть использованы при взломе системы. Они включают в себя сканеры безопасности, словари атак и методы социальной инженерии. Узнайте, какие шаги можно предпринять, чтобы эксплуатировать реальные или гипотетические уязвимости системы и обойти ограничения безопасности.

Опоздали с получением желаемых данных из бункера тета? Не беда! В этом разделе вы найдете интересные подходы и техники, которые помогут вам "взломать" систему.

Путь к паролю: использование социальной инженерии

В поисках доступа к бункеру "Тета" существует эффективный инструмент, который нельзя подменить технологиями или алгоритмами: социальная инженерия. Этот подход основан на искусстве манипуляции и убеждения людей, чтобы они выдали вам нужную информацию без предоставления лишних деталей о своих намерениях и целях.

Социальная инженерия может включать в себя различные методы, такие как: обман, маскировка, исследование целей и предпочтений людей, анализ их характера и поведения. Один из наиболее эффективных подходов - установление доверительных отношений с целью получить информацию о пароле от бункера "Тета". Обратите внимание, что важно не нарушать нормы и этические принципы в процессе применения социальной инженерии, а также учитывать все риски, связанные с подобными действиями.

Применение социальной инженерии может включать в себя установление доверительных отношений с персоналом охраны бункера "Тета", чтобы получить некоторую информацию о безопасности и кодах доступа. Вы можете искать общих друзей или знакомых, с которыми можете подружиться, чтобы установить доверие к вам, и извлечь нужные вам сведения о пароле.

Однако, следует помнить, что социальная инженерия требует от вас хорошего наблюдения, понимания психологии и умения грамотного общения. Важно уважать личные границы и использовать только легальные методы получения информации. Использование социальной инженерии - это мощный инструмент, но он должен быть использован с осторожностью и сознательностью.

Поиск информации через утечки: захватывающий мир интеллектуальной разведки

Поиск по утечкам информации представляет собой изощренный процесс легального сбора и анализа различных источников данных, которые могут продемонстрировать возможные уязвимости и просочки конфиденциальной информации. Используя этот метод, можно получить доступ к различным материалам, таким как документы, электронные письма, банковские реквизиты и многое другое, с целью найти информацию, которая может быть полезной для достижения своих целей.

Чтобы успешно провести поиск по утечкам информации, необходимо знать о существующих методах и инструментах, которые помогут вам найти нужные данные. Одним из основных путей для этого является мониторинг и анализ различных интернет-ресурсов, в том числе форумов, социальных сетей и специализированных платформ, где пользователи делятся информацией, которая может быть важной в рамках конкретной цели.

Существуют также специализированные базы данных и утилиты, которые создают и поддерживают различные организации и сообщества, занимающиеся противодействием утечкам информации. Эти инструменты помогают автоматизировать процесс поиска и анализа утечек, и позволяют отслеживать новые поступления информации из различных источников.

Используя методы поиска по утечкам информации, можно получить доступ к материалам, которые могут дать вам значительное преимущество в отношении конкурентов, а также помочь вам защититься от потенциальных угроз и уязвимостей. Однако, следует помнить, что для использования такого метода необходимо соблюдать законодательство и правила, чтобы не возникло неприятных последствий и не нарушены права других лиц.

В итоге, поиск по утечкам информации становится мощным инструментом для определения тайн и секретов, которые могут оказаться решающими в различных ситуациях. Грамотное использование этих методов и инструментов может привести к новым открытиям и достижениям в сфере информационной безопасности.

Восстановление доступа к системам путём обнаружения и использования слабых мест

В данном разделе мы рассмотрим методы восстановления паролей путём выявления и использования уязвимостей, присутствующих в системе. При разработке безопасных комплексов и программных средств зачастую возникают слабые места, которые можно использовать для получения доступа к информации или функционалу, требующему аутентификации. Разберём некоторые из распространенных уязвимостей и методы их эксплуатации.

Применение метода подбора паролей

Изучим метод, который может быть использован для получения доступа к защищенным объектам без знания пароля.

- Атакующие могут применять метод подбора паролей, в основе которого лежит итеративная проверка возможных комбинаций.

- Для повышения эффективности такой атаки используются различные стратегии и алгоритмы.

- Одним из основных методов подбора паролей является словарный атака, при котором используется список наиболее вероятных паролей.

- Помимо словарной атаки, существуют атаки перебором, которые проверяют все возможные комбинации символов.

- Для успешного применения метода подбора паролей необходимо учесть сложность и длину пароля, а также установленные ограничения на количество попыток.

- Для защиты от атак методом подбора паролей рекомендуется использовать многофакторную аутентификацию и сложные пароли.

Применение метода подбора паролей требует времени, ресурсов и навыков, однако существуют эффективные меры безопасности, которые позволяют снизить риск успешной атаки

Обратитесь к экспертам в поиске решения

Если при поиске пароля от бункера Тета вы столкнулись с трудностями, то обратиться за помощью к профессионалам может стать вашим лучшим решением. Вместо самостоятельных попыток, обратившись к экспертам, вы получите доступ к опыту и знаниям, необходимым для успешного решения этой задачи.

Существует ряд сервисов и специалистов, специализирующихся на взломе и дешифровке защищенных объектов. Как они могут помочь вам в поиске пароля от бункера Тета?

- Уникальные методики и инструменты: Профессионалы обладают набором уникальных методик и инструментов, которые могут существенно увеличить вероятность нахождения пароля. Они используют передовые технологии и программы, способные обойти системы защиты, а также проводят глубокий анализ для выявления слабых мест.

- Знания и опыт: Специалисты, занимающиеся решением подобных задач, обладают обширными знаниями и опытом в области криптографии, систем безопасности и методик взлома. Они знают, какие методы эффективны в поиске паролей и какие ошибки следует избегать.

- Консультационная помощь: Профессионалы готовы поделиться своими знаниями и консультацией. Они помогут вам разобраться в сложностях, связанных с поиском пароля от бункера Тета, и предложат наилучший подход к решению проблемы.

Важно понимать, что обращение к профессионалам может быть дорогостоящим и требовать времени. Однако, если у вас нет необходимых навыков и ресурсов для самостоятельного решения этой задачи, обращение к экспертам может быть самым эффективным путем к достижению результата.

Вопрос-ответ

Каковы основные способы поиска пароля от бункера Тета?

Основные способы поиска пароля от бункера Тета включают в себя использование криптографических алгоритмов для взлома, перебор возможных комбинаций с помощью программного обеспечения, анализ метаданных и использование социальной инженерии.

Что такое криптографический алгоритм и как он может помочь найти пароль от бункера Тета?

Криптографический алгоритм - это математическая процедура, используемая для шифрования и дешифрования информации. Он может помочь в поиске пароля от бункера Тета, если он используется для шифрования доступа к нему. Путем разбора алгоритма и исследования его уязвимостей можно найти уязвимые места, которые позволят взломать пароль.

Какие программные средства можно использовать для перебора возможных комбинаций пароля от бункера Тета?

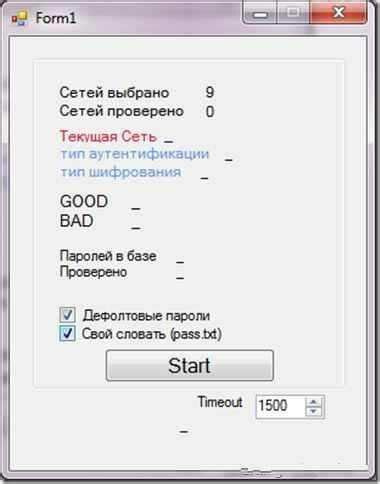

Для перебора возможных комбинаций пароля от бункера Тета можно использовать специализированное программное обеспечение, такое как Hydra, John the Ripper, Hashcat и другие. Эти программы в основном используют методы перебора или словарные атаки, проверяя все возможные комбинации паролей до того, как найдут правильный.

В чем заключается метод социальной инженерии для поиска пароля от бункера Тета?

Метод социальной инженерии для поиска пароля от бункера Тета заключается в использовании манипуляций с людьми для получения доступа к информации. Например, это может быть обман или убеждение работников бункера раскрыть пароль, представившись сотрудником службы безопасности или администрацией. Это требует определенного умения убеждать и ловкости, чтобы обмануть людей и получить нужную информацию.